什么是DNS劫持?DNS劫持类型、示例和防御策略

什么是DNS劫持?DNS劫持类型、示例和防御策略

1、什么是DNS劫持?

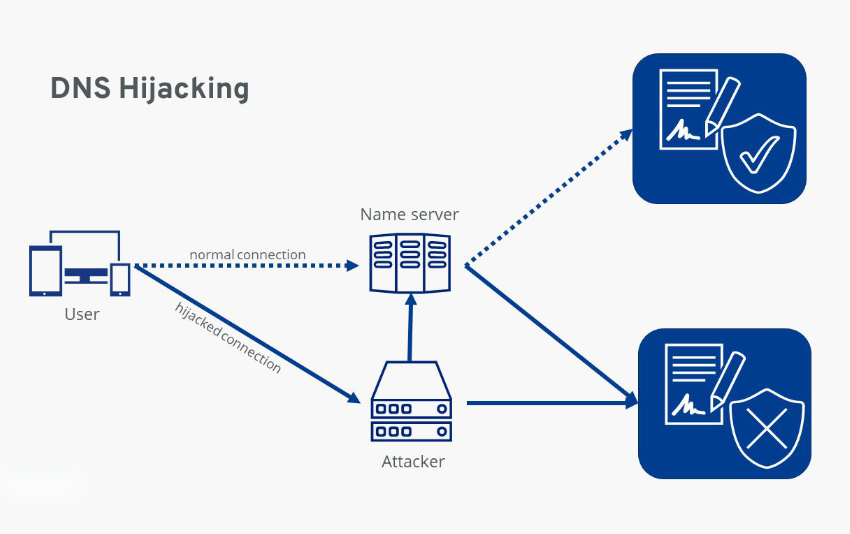

DNS劫持是一种网络攻击,攻击者重定向或更改DNS查询,将用户引导到欺诈网站而不是预期目的地。这可以通过各种方法发生,包括破坏DNS服务器以更改记录,利用薄弱的路由器安全性来更改DNS设置,或使用恶意软件修改设备DNS配置。

DNS劫持攻击的风险很大,因为它可以针对个人用户、整个组织,甚至互联网的大部分地区。一旦被劫持,用户可能会在不知不觉中向攻击者泄露敏感信息,如登录凭据、社会安全号码、信用卡详细信息或其他个人数据。

2、DNS劫持攻击是如何工作的?

要了解DNS劫持是如何工作的,掌握DNS解析过程至关重要。当您在浏览器中键入URL时,您的设备会向DNS服务器发送DNS查询,要求它将域名解析为相应的IP地址。此IP地址允许您的设备找到托管网站的服务器并建立连接。

在DNS劫持攻击中,攻击者会拦截此过程。他们可以:

•通过控制DNS服务器的设置来破坏DNS服务器本身。

•用更改本地DNS设置的恶意软件感染受害者的设备,迫使查询到恶意服务器。

•在传输过程中拦截DNS请求,将其重定向到恶意服务器。

一旦控制了DNS解析过程,攻击者就可以将用户重定向到恶意网站,而无需更改可见的URL,使用户难以检测到攻击。

3、DNS劫持的类型

DNS劫持可以采取多种形式,每种形式都有自己的利用方法。以下是常见的DNS劫持攻击类型:

1)本地DNS劫持

攻击者在用户的设备上安装恶意软件,以更改本地DNS设置,操纵其DNS设置,将流量从合法网站重定向到欺诈网站。当用户在不知不觉中通过钓鱼邮件或不可靠的网站下载恶意软件时,通常会发生这种情况。

示例:用户通过从不受信任的来源下载软件,在不知不觉中安装了恶意软件。安装后,恶意软件会更改受影响设备上的DNS配置。这可能涉及将DNS服务器地址更改为由攻击者控制的地址,或将DNS查询重定向到恶意IP地址。

2)路由器DNS劫持

路由器DNS劫持攻击的目标是家庭或公司路由器。攻击者经常利用路由器中的安全漏洞,如过时的固件或默认密码来更改DNS设置。通过更改这些配置,他们可以重新路由连接到该路由器的所有设备,使每个用户都容易受到网络钓鱼页面或恶意软件网站的攻击。

示例:如果攻击者成功劫持了家庭路由器,家庭网络上的每个设备,从计算机到智能电视,都可能被重定向到恶意网站。

3)中间人DNS劫持

攻击者拦截用户和DNS服务器之间的通信,注入错误的DNS响应。这使他们能够在用户不知情的情况下将用户重定向到恶意网站,通常发生在不安全的网络上或通过受损的连接。了解有关中间人攻击的更多信息。

示例:这通常发生在公共Wi-Fi网络中,攻击者可以捕获不安全的DNS请求并将用户重定向到钓鱼网站。

4)DNS服务器劫持

此攻击涉及对DNS服务器进行未经授权的控制。一旦受到攻击,攻击者可以更改DNS记录,导致对特定域的所有请求都被重定向到恶意网站。这会影响所有依赖被黑客攻击的DNS服务器的用户,使其成为一种普遍的威胁。

示例:攻击者可以访问DNS提供商的服务器,并将流量从银行的合法网站重定向到看起来相同的钓鱼网站。

5)ISP DNS劫持

在ISP DNS劫持中,互联网服务提供商有意或无意地修改DNS设置。当用户键入错误的URL时,一些ISP会将用户重定向到充满广告的页面。但是,如果攻击者破坏了ISP的DNS基础设施,他们可以将大量用户重新路由到欺诈网站,从而影响大量受众。

3、著名的DNS劫持攻击

DNS劫持已被用于几次高调的攻击:

•DNSChanger恶意软件(2011)

由爱沙尼亚网络犯罪组织Rove Digital开发的DNSChanger特洛伊木马劫持了受感染计算机上的DNS设置。通过这样做,恶意软件将用户重定向到欺诈网站。在全球范围内,它入侵了100多个国家的400多万台电脑。在美国,大约有50万台设备被感染,包括个人、企业和美国国家航空航天局等政府机构使用的系统。

•Google.com.vn劫持(2015)

谷歌的越南域名(Google.com.vn)被黑客劫持,据称与臭名昭著的蜥蜴小队组织有关。该网站的访问者看到了一张男子自拍的照片,并附有一条消息,称蜥蜴小队入侵了该网站。然而,谷歌越南本身并没有受到损害。通过DNS劫持,攻击者篡改了谷歌的域名服务器,将用户发送到污损页面。

•MyEtherWallet攻击(2018)

在这起事件中,攻击者劫持了流行的加密货币钱包服务MyEtherWallet的DNS,将用户引导到钓鱼网站。攻击者从在虚假网站上输入凭据的用户那里窃取了价值超过15万美元的以太坊。

4.DNS劫持的影响

DNS劫持的影响可能是严重的,对个人和企业都有影响:

•数据盗窃:用户可能在不知不觉中在攻击者控制的欺诈网站上输入敏感信息。

•经济损失:在MyEtherWallet等案例中,用户因被重定向到钓鱼网站而丢失了加密货币。

•声誉受损:遭受DNS劫持的组织,特别是如果攻击危及客户数据,可能会遭受长期声誉受损。

•恶意软件传播:重定向到恶意网站的用户可能会在不知不觉中将恶意软件下载到他们的设备上。

5.如何防御DNS劫持攻击?

1) 使用安全DNS服务

一种简单而高效的防御DNS劫持的方法是使用提供安全增强DNS解析的可信DNS服务提供商。AWS Route 53等公共DNS提供商配备了高级安全功能,包括威胁检测、加密DNS查询和阻止恶意域的DNS过滤。

2) 安全配置路由器

路由器是DNS劫持的常见目标,尤其是在家庭网络中。攻击者经常利用配置不佳的路由器或默认凭据来更改DNS设置。保护路由器是防止DNS劫持的重要一步。

3) 保护路由器的步骤

•更改默认密码:许多路由器都带有默认凭据,很容易在网上猜测或找到。将管理员用户名和密码都更改为强而独特的名称。

•定期更新固件:供应商发布固件更新以修复漏洞。定期检查更新并应用它们,以确保您的路由器免受已知漏洞的攻击。

•禁用远程访问:如果不需要远程管理,请禁用它,以防止攻击者通过互联网访问您的路由器。

•使用WPA3或WPA2加密:使用WPA3/WPA等强加密来保护您的Wi-Fi网络。这可确保未经授权的用户无法访问您的网络并篡改路由器的DNS设置。

•锁定DNS设置:某些路由器允许您手动配置DNS设置。将它们设置为使用谷歌等受信任的DNS提供商,并锁定设置以防止未经授权的更改。

4) 启用HTTPS上的DNS(DoH)/DNS上的TLS(DoT)

DNS Over HTTPS(DoH)和DNS Over TLS(DoT)是两种现代安全协议,用于加密DNS查询,防止攻击者拦截或更改DNS请求。通过加密DNS流量,这些协议确保没有人——无论是黑客还是互联网服务提供商(ISP)——可以看到或篡改你试图访问的网站。

5) 安装反恶意软件和反病毒软件

恶意软件经常操纵受感染设备上的DNS配置,导致DNS劫持。安装可靠的反恶意软件和防病毒软件有助于检测和阻止更改DNS配置的恶意尝试,从而保护您的设备免受此类威胁。

•实时扫描:确保您的安全软件包括实时扫描,持续监控您的设备是否有可疑活动,包括更改DNS设置的尝试。

•定时扫描:定期运行扫描,检测并删除任何可能导致DNS攻击的恶意软件。

6) 使用虚拟专用网络(VPN)

虚拟专用网络(VPN)通过加密并通过受保护的服务器路由来保护您的互联网流量,包括DNS查询。这增加了额外的保护层,尤其是在使用公共Wi-Fi网络时,这些网络容易受到中间人攻击和DNS劫持。

VPN在连接到公共Wi-Fi时特别有用,因为DNS劫持和其他形式的攻击更为普遍。

7) 定期DNS审核和监控

组织应定期进行DNS审核,以确保DNS记录和设置未被未经授权的参与者更改。监控DNS流量中的异常活动有助于在早期检测DNS劫持企图。

•DNS流量监控:使用工具监控DNS查询和响应。未知IP地址的流量突然增加可能预示着DNS劫持攻击。

•定期DNS记录检查:定期验证您的DNS记录和名称服务器配置,以确保它们没有被篡改。

8) 实施DNS防火墙

如果DNS查询指向已知的恶意或可疑域,DNS防火墙会在请求到达攻击者控制的DNS服务器之前阻止该请求。这可以防止用户被重定向到可能导致网络钓鱼攻击或恶意软件下载的虚假网站。

DNS防火墙配备了实时威胁情报数据库,其中包含已知恶意域、IP地址和URL的列表。当用户尝试访问网站时,DNS防火墙会将请求与此数据库进行交叉引用,并阻止对有害网站的访问。